El número de ciberataques no ha parado de aumentar desde el inicio de la pandemia, no todos son iguales, y aunque varían en función de la forma en que se ejecuta, su objetivo, a quién va dirigido (la víctima), etc.; en este artículo nos vamos a centrar en cómo detectar los que se producen a través del correo electrónico.

El correo electrónico es una herramienta indispensable para el funcionamiento diario de cualquier entidad, permitiendo comunicaciones diarias entre compañeros, con clientes, proveedores, etc. Por este motivo, es uno de los medios de ataque preferidos por los ciberdelincuentes, que de esa manera intentan hacerse con la información que se maneja en una entidad, o con el control de esa información.

Existen muchos tipos de engaños que se materializan a través del correo electrónico y que además cada vez se están perfeccionando más. Están muy bien diseñados, dirigidos a personas especícas, simulan cuentas legítimas con imágenes y mensajes cada vez más convincentes. Su objetivo es hacerse con información relevante de la entidad (datos personales, información confidencial, etc.), ya sea a través de la obtención de credenciales de acceso o mediante adjuntos maliciosos que sustraerán esa información, o que pasarán a controlarla.

El phishing consiste en el envío de mensajes fraudulentos, normalmente a través de correo electrónico, que aparentemente proceden de fuentes fiables y seguras. El principal objetivo de este tipo de ciberataque es robar datos personales muy sensibles, como credenciales de acceso o datos bancarios, entre otros.

El malware es un software malicioso que realiza acciones dañinas en un sistema informático de forma intencionada y sin el conocimiento del usuario. Se ejecuta cuando el usuario abre, accede o clica en un enlace o en un archivo adjunto a un correo electrónico. Sus consecuencias van desde la instalación de software dañino al bloqueo del acceso a determinadas partes o archivos del sistema infectado pidiendo un rescate a cambio de desbloquear al acceso (ransomware) o a la obtención ilícita de información (spyware).

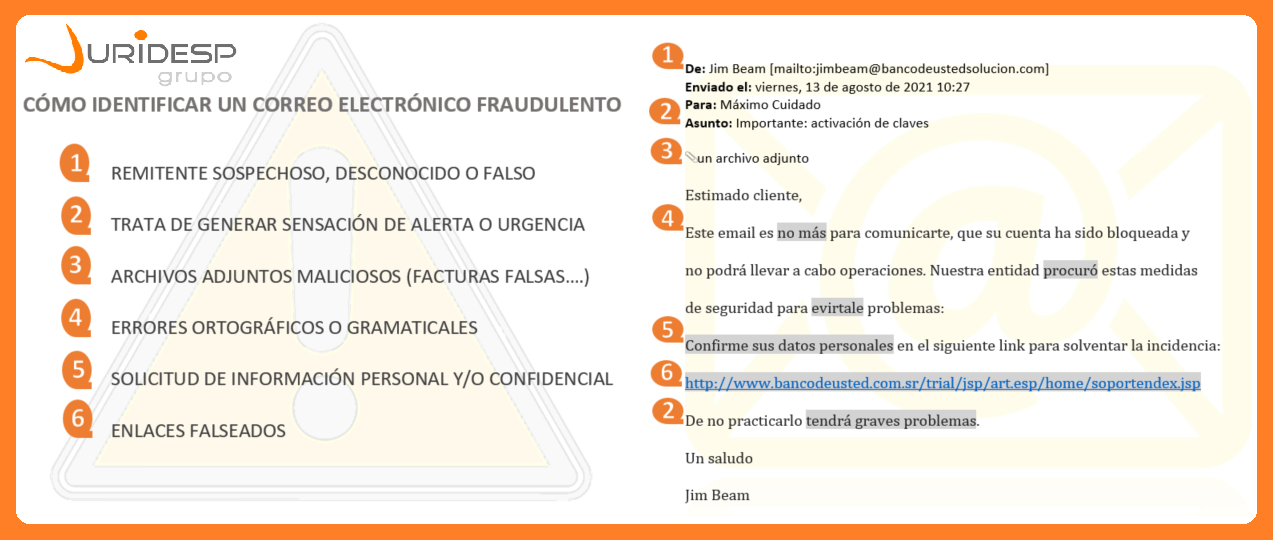

Es recomendable contar con medidas que eviten cualquier tipo de infección, como pueden ser las soluciones antimalware, contar con filtros antispam, poner en marcha políticas que obliguen al personal a contar con contraseñas seguras o doble factor de autenticación, así como advertir e informar al personal de nuestra entidad de cómo reconocer este tipo de correos fraudulentos para de esta forma no caer en la trampa. Alguno de los aspectos claves para en principio poder identificar este tipo de comunicaciones fraudulentas son:

- Remitentes sospechosos, desconocidos o falsos, los ciberdelincuentes utilizan cuentas de correo que no tienen nada que ver con la entidad a la que supuestamente representan o han sido hackeadas a otros usuarios para el envío de correos fraudulentos. Es muy importante revisar cada carácter de la dirección de correo de la entidad emisora, ya que son frecuentes suplantaciones mediante el cambio de alguna letra o utilizando alguna similar o que pueda visualizarse de forma similar. También puede resultar necesario analizar las cabeceras de los correos. También es importante revisar las firmas que pueden acompañar los correos. Si estamos familiarizados con que un correo venga firmado de una manera determinada, un cambio en la firma o su ausencia debería hacernos sospechar.

- Tratan de generar sensación de alerta o urgencia, esta y otras técnicas de ingeniería social están destinadas a manipular a las víctimas para que caigan en las trampas diseñadas por los ciberdelincuentes, como puede ser el phishing o la descarga de adjuntos maliciosos.

- Archivos adjuntos maliciosos, cualquier documento adjunto a un correo electrónico debería despertar en nosotros una sospecha. Ninguna entidad legítima preocupada por su seguridad nos enviará documentos adjuntos. En caso de que fuera necesario descargar alguno, le indicarán que lo realice desde su página web o desde su aplicación oficial. Mucho cuidado con ficheros cuyas extensiones sean .exe, .vbs, .docm, .xlsm o .pptm. Especialmente con los .zip o .rar, ya que al tratarse de documentos comprimidos, podrían contener en su interior archivos maliciosos. En caso de descargar este tipo de archivos, tendremos que analizarlos, y si aun así no tenemos claro si el documento es legítimo o no, lo mejor es no abrirlo, contacte antes con el remitente a través de otro canal, como por ejemplo el teléfono.

- Errores ortográficos o gramaticales y/o mala redacción, si un correo presenta graves faltas de ortografía, o una redacción carente de sentido, serán suficientes señales para sospechar que se trata de un correo fraudulento.

- Solicitud de información personal y/o confidencial, normalmente, cualquier correo electrónico fraudulento trata de recabar información personal (bancaria, postal, electrónica,..) con el objetivo de hacer un uso inadecuado de ella.

- Enlaces fraudulentos y falsos, los fraudes tipo phishing, donde el objetivo es redirigir al destinatario a un sitio web fraudulento, que suplanta a una entidad reconocida, para capturar sus credenciales. Por norma general, una entidad legítima nunca enviará mensajes que contengan enlaces en sus comunicaciones oficiales. Una buena práctica es comprobar el destino de un enlace antes de abrirlo. Para ello, se puede situar el puntero del ratón encima de dicho enlace, el navegador mostrará el enlace y podrá comprobarlo. También se puede copiar y pegar en un blog de notas para analizar si es correcto. Pero, si aun así no se sabe si el enlace es legítimo o no, será preferible no acceder al mismo.